Laut einer Umfrage des BSI (Bundesamt für Sicherheit in der Informationstechnik) gaben bereits 2017 etwa 70 Prozent der befragten Unternehmen an, dass sie selbst bereits Opfer eines Cyber-Angriffs geworden sind. In Unternehmen wirken IT-Betrieb und IT-Sicherheitsmanagement diesen Risiken entgegen und die Interne Revision ist als zusätzliche Sicherheitslinie gefordert. Aus dem umfangreichen Gebiet der Cyber-Security möchte ich heute das Augenmerk auf die Security Awareness lenken.

Probleme, die wir seit 20 oder 30 Jahren kennen

Mein Vater war, lange bevor von Digitalisierung gesprochen wurde, als Rechtsanwalt tätig. Mindest-Anforderungen des Datenschutzes gab es natürlich auch in dieser Zeit. Immer wieder kämpfte er mit dem Problem, dass Fachangestellte Klienten-Akten frei zugänglich auf Schreibtischen ablegten und unbeaufsichtigt ließen. Unberechtigte hätten sich relativ einfach Zugriff auf kritische, persönliche Informationen verschaffen können.

Mehrfach sprach er mit seinen Mitarbeitenden, appellierte an die Einsicht, klärte auf über Konsequenzen, rügte das Fehlverhalten, aber die Wirkung hielt bestenfalls ein paar Tage an. Er griff zum Papier, informierte und warnte schriftlich, doch es gab keine nachhaltige Besserung. Er beauftragte Dritte mit der Sensibilisierung – kein Umdenken. Irgendwann, es ereignete sich während einer Mittagspause, „entwendete“ er selbst einen Teil der Akten und wartete die zerknirschte Reaktion der allzu leichtfertigen Angestellten ab. Die erwartete Reaktion trat ein und jetzt war die Wirkung erwartungsgemäß groß und deutlich langfristiger!

Wenn ich heute die Welt der Cyber-Security betrachte, werde ich häufig an diese Jahrzehnte zurückliegende Begebenheit erinnert. Die Abwehrsysteme werden immer besser, die Angriffssysteme natürlich auch und eigentlich kämpfen wir im Wesentlichen noch mit Problemen, die wir seit 20 oder 30 Jahren kennen. Betrachten wir zunächst drei aktuelle Problemfelder der Cyber-Security.

Problemfelder der Cyber-Security

Scam-Attacken

Gerade in Corona-Homeoffice-Zeiten mehren sich wieder die Scam-Angriffe und ich bin sicher, dass Mails mit „hier spricht der Chef, ich verhandle gerade mit Kunde XY, bitte überweisen Sie unverzüglich Betrag Z auf folgendes Konto“ auch Ihr Unternehmen bereits erreicht haben. Der sogenannte CEO-Fraud. Die Angriffe werden inzwischen jedoch um einiges perfider. Aufgrund der hohen Online-Präsenz von Firmen und Personen ist es heute möglich, durch geschicktes Social Engineering eine Vielzahl an Informationen zusammenzutragen, die es wiederum ermöglichen, Mitarbeitende eines Unternehmens zu sicherheitskritischen Handlungen zu bewegen. Auch wir mussten vor einigen Jahren erfahren, mit welch ausgeklügelten Systemen und hohem Aufwand es Betrügern gelang, TAN-Nummern von uns zu ergaunern.

Beispiele für Verteidigungen: Klare Prozessdefinitionen (z. B. auch Vereinbaren von Formulierungen für E-Mails), Elektronische Signaturen, Vier-Augen-Regelungen, 2-Faktor Authentisierung.

Passwort-Diebstahl

Auch hier bin ich sicher, dass Sie regelmäßig Mails, angeblich von Ihrer Bank, paypal, Amazon, DHL o. ä. bekommen. Sie werden mit einer Sicherheitswarnung auf eine Internetseite geführt und dort zur Eingabe Ihrer Zugangsdaten aufgefordert. Die Erfolgswahrscheinlichkeit solcher Mails wird mit etwa 0,01% eingeschätzt. Die Kosten für den Versand einer solchen Mail an 1 Million Empfänger liegen im einstelligen Euro-Bereich. Insgesamt ist das also bedauerlicherweise ein „Geschäftsmodell“.

Hinzu kommt der Diebstahl von Passwörtern aus Datenbanken großer Unternehmen. Schon 2011 war Sony betroffen, 2013 war es Adobe. Die Rede war von 150 Millionen Datensätzen. Auch meine Zugangsdaten wurden 2016 zusammen mit 100 Millionen weiteren bei LinkedIn entwendet.

Tipp: Prüfen Sie hier, ob Zugangsdaten, für die Sie Ihre E-Mail-Adresse nutzen, im Internet verfügbar sind.

Beispiele für Verteidigungen: Mail-Security, Passwörter nur einmalig verwenden (insbesondere für Postfächer!), Nutzung eines Passwort-Managers, Regelmäßiges Prüfen auf Identity Leaks, Passwortkomplexität erzwingen, 2-Faktor-Authentisierung.

Schadsoftware

Gerade in diesen Tagen mehren sich die Meldungen, dass Erpressungstrojaner wie Emotet sich wieder verstärkt versendet werden. Prominente Opfer in den letzten Monaten sind Garmin, die Stadt Frankfurt, die Universität Gießen – selbst die Heise Medien GmbH ist betroffen. Im September 2020 kam es in Düsseldorf zum ersten registrierten Todesfall aufgrund eines Verschlüsselungsangriffes auf ein Krankenhaus!

Diese Trojaner, sogenannte Ransomware, werden nahezu ausschließlich über E-Mails verbreitet. Es handelt sich um Nachrichten mit schadhaften Dateianhängen. Leider animieren Office-Programme in ihren Standardeinstellungen an dieser Stelle oft zur falschen Reaktion.

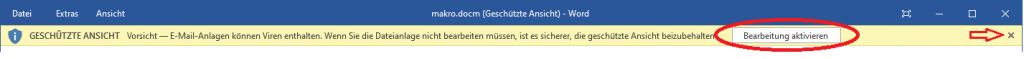

Tipp: Erhalten Sie eine Word-Datei mit Makro-Virus, so dürfen Sie nicht die in der Abbildung eingekreiste Schaltfläche betätigen, sondern sollten das mit Pfeil markierte „X“ klicken.

Machen wir uns bewusst: Ein einziger Benutzer des Unternehmens, der jetzt falsch klickt, reicht aus, damit wir dazu aufgerufen werden, den Umgang mit Bitcoins zu erlernen (das ist das Zahlungsmittel für die Erpresser)!

Natürlich gibt es auch andere Verbreitungswege für Ransomware. Nicht zuletzt sorgt das Installieren von Freeware-Tools aus unbekannter Quelle immer wieder für Probleme.

Beispiele für Verteidigungen: Dateianhänge herausfiltern, Dateianhänge in „Sandkästen“ prüfen, Makros per Gruppenrichtlinie blockieren, WebFilter, regelmäßige Backups, Einschränken der Berechtigungen je Benutzer, Deaktivieren der USB-Schnittstellen.

Security Awareness – den menschlichen Faktor stärken

Neben den oben (natürlich nur auszugsweise) erwähnten technischen Möglichkeiten, ist „der menschliche Faktor“ sehr relevant und in der Praxis unterschätzt. Wir bauen immer bessere technische Abwehrsysteme auf und versäumen es, die vielleicht wichtigste Schwachstelle anzugehen. Mitarbeitende müssen informiert, sensibilisiert und qualifiziert werden.

Maßnahmen zur Sensibilisierung der Mitarbeitenden

- Schriftliche Information

- Videos

- Veranstaltungen und

- Fragebögen

Fazit

Und damit komme ich auf mein Akten-Beispiel aus der Einleitung zurück. Die genannten Maßnahmen sind wichtig und richtig, werden aber nur in Kombination mit direkter, persönlicher Erfahrung wirksam.

Sie kennen das vermutlich, Datensicherungen werden nach einem Datenverlust deutlich konsequenter durchgeführt als vorher und bei der Cyber-Security gilt dasselbe: Erfahrungen zeigen, dass nach einer fingierten Phishing-Attacke etwa drei Mal mehr Mitarbeitende den verheerenden Klick verweigern als zuvor.

Sie arbeiten in der Internen Revision und sind unter anderem für die Prüfung der Angemessenheit und Wirksamkeit der Cyber-Security-Maßnahmen Ihres Unternehmens zuständig? Dann schauen Sie sich doch einmal unsere Produkte ibo QSR zur Planung und Durchführung von Prüfungen sowie ibo Audit Follow-up zur Nachverfolgung von Maßnahmen an.

Unsere Ansprechpartner/innen freuen sich auf Ihre Fragen:

per E-Mail unter qsr@ibo.de oder per Telefon unter +49 (641) 98210-810.

Vielen Dank für die hilfreichen Informationen.