Die Situation

Die Bedeutung der Themen Cybersecurity und Informationssicherheit nehmen nicht zuletzt vor dem Hintergrund der aktuellen politischen Situation weiter zu. Und schon vor den jetzt eingetretenen Unwägbarkeiten wurde die Cyber-Kriminalität aufgrund der Häufigkeit, der technischen Reife und des monetären Erfolges der Angriffe gelegentlich schon als neuer Industriezweig bezeichnet. Im Jahr 2020 hat laut Bitkom der durch Cyber-Attacken verursachte Schaden in Deutschland die Marke 220 Milliarden Euro überschritten.

Hinzu kommt die technische Entwicklung, die es immer schwieriger macht, wichtige Risiken zu erkennen und wirksam zu minimieren. Ein paar Stichworte in diesem Zusammenhang: Homeoffice, Bring your own device, Gebäudeautomation, Gastzugänge oder Sprachassistenten. Dass inzwischen schon Glühbirnen regelmäßig ihre Updates anfordern und Abzugshauben über das Internet gesteuert werden, macht die Situation nicht einfacher.

Wenngleich die Situation immer weiter an Brisanz zunimmt – sie ist seit langem bekannt und hoffentlich auch bewusst. Ich hoffe, es gibt auch unter den kleinen und mittleren Unternehmen keine Betriebe mehr, denen Virenschutz, Firewalls, VPN oder Verschlüsselungstechniken gänzlich unbekannt sind.

Das Informations-Management-System

Möchte man nicht nur auf Einzelmaßnahmen setzen, sondern sich dem Thema Informationssicherheit systematisch und strategisch nähern, stößt man schnell auf die internationale Norm ISO/IEC 27001. Wikipedia sagt, diese Norm „spezifiziert die Anforderungen für Einrichtung, Umsetzung, Aufrechterhaltung und fortlaufende Verbesserung eines dokumentierten Informationssicherheits-Managementsystems (ISMS)“.

Und tatsächlich stellt man zunehmend fest, dass ein gelebtes und dokumentiertes ISMS von Kauf-Interessenten als Voraussetzung für die Teilnahme an Ausschreibungen formuliert wird oder zumindest die Chancen auf den Zuschlag verbessert. Groß-Unternehmen haben natürlich solche Systeme bereits etabliert. Ich wende mich also mit diesem Artikel vorrangig an kleine und mittlere Unternehmen welche auf der Suche nach einem geeigneten Weg zu einem ISMS sind. Auf diesem praktikablen Weg dürfen einerseits keine wichtigen Aspekte vernachlässigt werden und andererseits soll nicht „für den Auditor“, sondern für den Unternehmenszweck gearbeitet werden.

Ein pragmatischer Weg

Als einen solchen praktikablen Weg zu einem ISMS schlage ich für Behörden, kleine und mittlere Unternehmen ISIS12, das Informations-Sicherheitsmanagement System in 12 Schritten, vor. ISIS12 wurde vom bayerischen IT-Sicherheitscluster e. V. entwickelt. Das Fraunhofer AISEC stellt fest: „Die ISIS12 Vorgehensweise orientiert sich sehr stark an der BSI-Grundschutzmethodik. Es enthält die relevanten Sicherheitsmaßnahmen für den geringeren bis normalen Schutzbedarf.“

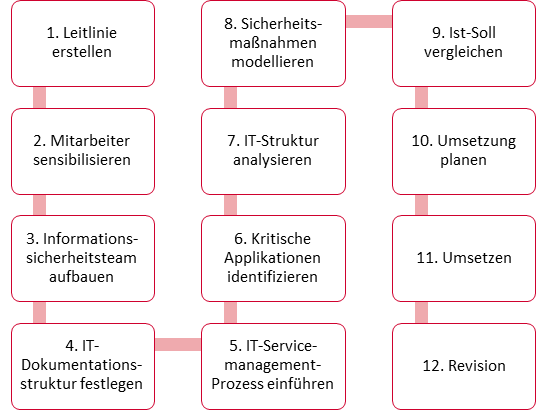

ISIS12 wurde inzwischen wegen des verstärkten Schwerpunktes auf Compliance zu CISIS12® umbenannt. Es liegt heute in der Version 3 vor und sieht folgende 12 Schritte zu einem ISMS vor:

In unserem nächsten Newsletter „Sicherheit, Compliance und Revision“ werde ich Gedanken zur Sensibilisierung von Mitarbeiter:innen teilen. So wichtig auch die anderen 11 der oben genannten Schritte sind, die Schaffung eines Bewusstseins für die Gefahren und die Relevanz der Maßnahmen bei allen Mitarbeiter:innen des Unternehmens oder der Behörde ist der entscheidende Faktor für den dauerhaften Erfolg in der Informationssicherheit.

Jetzt beim Newsletter anmelden und keine Artikel verpassen oder auch gern einfach im Archiv stöbern.

Zum ibo-Newsletter – Bleib immer up to date!

Ich lade Sie herzlich ein, unseren Newsletter im Geiste des Wandels und der Innovation zu studieren. Besuchen Sie auch gern unsere Veranstaltungen und Weiterbildungen, für tiefergehende Inspirationen oder schauen Sie sich unsere Software-Lösungen einmal näher an. Es wird sich lohnen.

Dr. Hans-Georg Stambke

Geschäftsführer